Esen ERKAN

Enerji Panorama dergisinin Şubat 2015 tarihli sayısında dikkat çektiği “Siber Saldırılar & Enerji Sektörü” konulu araştırma dosyasını, konunun sıcaklığını koruduğu bu dönemde tekrar sizler ile paylaşıyoruz.

Ülkelerin güvenlik, sağlık, enerji, ulaşım, haberleşme, su, bankacılık, kamu hizmetleri gibi kritik sektörlerinin bilgi ağlarına hasar vermek ya da kesinti yaratmak üzere gerçekleştirilen sızma faaliyetleri her geçen gün artıyor. iCloud’un hacklenmesinden kısa bir süre sonra Sony Pictures’ın da hacklemesi ile 2014 yılının hackerlar yılı olduğu konuşuluyor. Enerji sektörü ve güvenliği açısından ise siber saldırı dönemi ayrıca incelenmesi gereken bir tehdit unsuru olarak görülüyor.*

Kuzey Kore-ABD arasında baş gösteren siber saldırı tartışması ile bir kez daha gördük ki artık klavye başı savaşlar, bürokratik gerilimleri tetiklemek konusunda başı çekiyor. Geçtiğimiz Aralık ayında Kuzey Kore liderine suikast yapılmasını konu alan The Interview filmi nedeniyle Sony’e siber saldırı düzenlendi. ABD ve Kuzey Kore arasında “siber savaş” gerilimine yol açtığı iddiaları ile taraflar karşılıklı olarak birbirlerini suçlarken Sony filmin yayımlanmasından vazgeçtiğini duyurdu. Sony’nin kararı ABD’de “ifade özgürlüğü” ekseninde yeni bir tartışmayı başlatırken; bir o kadar düşündüren açıklama ise Kuzey Kore Hükümet Sözcüsü’nden geldi; ülkesinin siber saldırı ile ilgisinin olup olmadığı sorusuna “Bekleyin görün” yanıtı vererek deyim yerindeyse “tehdit” etti.

“Enerji Savaşlarında Klavye Dönemi”

Gelişen teknolojilerin toplumlara sundukları faydalar bir yana; açık bulduğu her yanda yeni sorunlar ürettiği de ortada. Siber saldırıların öngörülmez doğası ile petrol ve gaz şirketleri ayrı bir mücadele içerisinde. Önemli ölçüde siber atağın hedefi öncelikle “enerji sektörü”. Siber suçlular, hacktivisitler ya da farklı grupların destek çıktığı saldırganlar, enerji sektörünün alt yapı güvenliğini tehdit etmeye devam ediyor. TÜBİTAK BİLGEM’den Bâkır Emre’nin hazırlamış olduğu “5. Boyutta Savaş: Siber Savaşlar – I & II” başlıklı çalışma, siber güvenlik meselesini detayları ile inceliyor. Çalışma enerji sektörü açısından ayrıca düşündüren bir açılışa sahip:

“İsrail Başbakanı Benjamin Netanyahu’nun Siber güvenlik danışmanı Isaac Ben-Israel “Siber savaşlar konvansiyonel savaşlardaki gibi bir etki verebilecek güçtedir. Bir ülkeyi vurmak istiyorsanız o ülkenin enerji ve su kaynaklarına karşı siber ataklar düzenlemek gerekmektedir. Siber teknoloji bunu tek kurşun kullanmadan yapabilme yeteneğine sahiptir” demektedir. Üstelik neredeyse bütün ülkelerin enerji, su kaynakları, medikal ve finansal yapıları özel şirketler tarafından işletilmektedir. Dolayısıyla tek bir elden bu yapıların güvenliğini sağlamümkün olmamaktadır” diyor ve ekliyor; “Siber ortam kara, deniz hava ve uzaydan sonra 5. savaş alanı olarak belirlenmiştir”.

“ABD, Rusya, Çin ve İsrail siber ortamda saldırı timleri hazırlıyor”

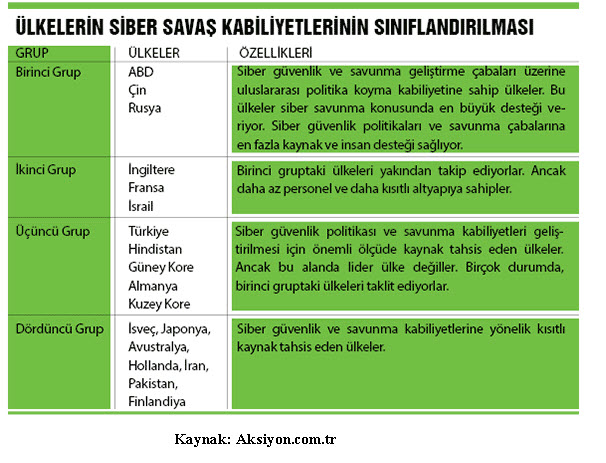

Bilgi güvenliği alanında ulusal sivil toplum kuruluşu görevi üstelen Bilgi Güvenliği Derneği’nin (BGD)Yönetim Kurulu Başkanı Prof. Dr. Mustafa Alkan: “Siber saldırı ve siber savaş” tanımları arasındaki farka dikkat çekiyor. Alkan: “Hedef seçilen şahıs, şirket, kurum, örgüt, gibi yapıların bilgi sistemlerine veya iletişim altyapılarına yapılan planlı ve koordineli saldırılara ‘siber saldırı’ deniyor. Bunlar, ticari, politik veya askerî amaçlı olabiliyor. Aynı saldırıların ülke veya ülkelere yönelik yapılmasına ise ‘siber savaş’ deniyor. Bu tanımlara göre, Anonymous isimli grubun Türkiye’deki bazı kurumlara yönelik eylemine siber saldırı, Wikileakes’in yaptığına ise siber savaş demek mümkün.” Diyor. Günümüzde siber saldırılara ve güvenlik önlemlerine yönelik açıklamalar daha çok yer tutsa da, Prof. Dr. Alkan gelecekte özellikle siber savaşlara karşı hazırlıklı olunması gerektiğini vurguluyor: “İyi bir orduya sahip olmak güvenlik için yeterli değil. Bilgisayarın ve enformasyon, artık devletleri içine alabilecek kadar güçlüdür. Siber savaşın temelleri Soğuk Savaş döneminde atılmıştır ve teknoloji de bu süreci hızlandırmıştır. ABD, Rusya, Çin, İsrail ve İngiltere gibi ülkeler; Savunma ve Saldırı timlerini oluşturuyor. Ayrıca taşeron hackerlar da kullanıyorlar. 21. yüzyıl teknolojileri dünyanın geleceğine şekil veriyor. Teknolojinin ulaştığı nokta artık onun doğrudan bir silah olarak da kullanabileceğini göstermekte” diyor.

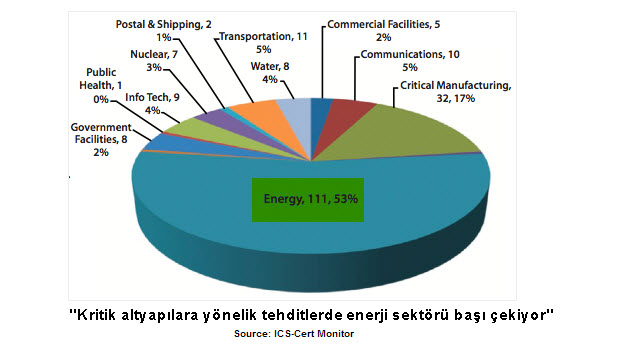

ABD Anayurt Güvenliği Bakanlığı (The Department of Homeland Security-DHS) 2013 yılı içerisinde Kuzey Denizi’nde faaliyet gösteren petrol ve doğal gaz şirketlerine yönelik siber saldırıların %179 oranında arttığı belirtiliyor. DHS’nin araştırmasında kritik altyapılara yönelik saldırılarda enerji sektörü başı çekiyor. Yine aynı araştırmaya göre, 2018 yılına kadar siber saldırıların sadece petrol ve doğal gaz piyasasına maliyeti 1,87 milyar doları bulacak.

“BTC’den TEİAŞ’a siber saldırılar teknik geliştirdi”

Siber casusluk ve sabotaj saldırılarının sayısı düzenli olarak artarken yakın zamanda bir haberde Türkiye tarafından geldi. Bakü-Tiflis-Ceyhan Petrol Boru Hattı’nda (BTC) altı yıl önce meydana gelen patlamanın siber bir saldırı olduğu açıklandı. Patlamada araştırmayı yapan 4 kişi, adlarının açıklanmaması şartıyla Bloomberg’e bilgi verdi ve patlamanın sebebinin sofistike bir siber saldırısı olduğunu ve patlamadaki silahın bir ‘klavye’ olduğunu ifade etti. Bu saldırı sonrası, 30 bin varilden fazla petrol çevreye saçılmış, Türkiye günde 500 bin dolar, BP ortaklarının ise günde 5 milyon dolardan fazla zarara uğramış, Azerbaycan’ın ise 1 milyar dolardan fazla ihracat kaybı yaşamıştı.

Siber tehdit yaratmada ustalaşan hackerların yakın zamandaki bir başka duyurusu ise Hacker grubu RedHack’ten gelmişti. Türkiye Elektrik İletim A.Ş.’nin (TEİAŞ’ın) sitesini hackleyerek 1,5 trilyon borcu sildiğini açıklayan gruba yönelik açıklama Enerji ve Tabii Kaynaklar Bakanlığı’ndan gelmişti. Bakanlık: “TEİAŞ’ın web sitesine siber saldırı meydana gelmiştir. Sistemimizde kalıcı fatura silme şeklinde bir durum yoktur. Silindiği iddia edilen borç, kurumumuz tarafından 27 Ekim 2014 tarihinde tahsil edilmiştir. Şu anda sistemimizde herhangi bir bilgi kaybı söz konusu değildir” şeklinde basın açıklaması yaparak saldırının gerçekleşmiş olduğunu ve engellendiğini teyit etmişti.

“ABD elektrik sistemine yönelik siber saldırılar için savunmaya geçti”

Eski ABD Savunma Bakanı Leon Panetta 2012 yılında yaptığı açıklamada dünyanın yeni korkusunun “siber savaş” olduğunu açıklamıştı. “Dijital bir Pearl Harbor” yaşanabileceğini söyleyen Panetta, ABD’nin ulaşım ve enerji altyapısına karşı siber saldırı yapılması ihtimalinden söz etmişti. ABD Başkanı Barack Obama ise siber saldırılar konusunda her yıl sık sık uyarılarını tekrar ediyor. Obama: “Hackerların insanların kişisel bilgilerini çaldığını, e-maillerine girdiklerini biliyoruz… Başka ülkelerin ya da şirketlerin şirket sırlarını çaldığını da biliyoruz. Şimdi düşmanlarımız enerji ağlarımızı, finans kurumlarımızı ve hava trafiği kontrol sistemlerimizi sabote etmeye çalışıyor” vurgusunu yapmıştı.

“Çok masraflı ve pahalı sonuçları olan bir siber vandallık”

ABD Ulusal Güvenlik Dairesi (NSA) başkanı Oramiral Michael Rogers ise Kasım ayında yaptığı açıklama ile çok daha fazla konuşuldu. Çin’in yanı sıra bazı ülkelerin Amerika’nın elektrik şebekelerine siber hücum düzenleme faaliyeti içerisinde olduğunu açıklayan Rogers, Çin’in yanı sıra sözünü ettiği “diğer ülkelerin” adını açıklamayı da reddetmişti. Obama yönetiminin hangi tür siber saldırıların savaş sebebi sayılacağı hususunda araştırma yaptığı ise uzun zamandır biliniyor. Öyle ki, her ne kadar enerji sektörü ile doğrudan ilgili olmasa da, Obama geçtiğimiz hafta yaptığı açıklamada, Sony’ye yapılan siber saldırının “çok masraflı, çok pahalı sonuçları olan bir siber vandallık” olduğunu Kuzey Kore’yi “terörizmi finanse eden ülkeler listesine koymayı düşündüklerini” söyledi. Konuyu takip edemeyenler için bir de not düşelim: Saldırının hemen ardından Obama “orantılı yanıt verileceği” açıklamış ve kısa bir süre sonra Kuzey Kore’de yaklaşık 10 saat internet kesilmişti. Tartışma bu iki ülke ile kalacak gibi de gözükmüyor. Zira Kuzey Kore’nin iletişim sistemleri bile Çin üzerinden yürütülüyor.

“SCADA sistemi denetlenmeli, güvenliği sağlanmalı”

TÜBİTAK BİLGEM’deki araştırma siber saldırıların süreç içerisinde nasıl hızlı bir gelişim sergilediğini şöyle açıklıyor: “2010 yılı ve öncesindeki siber saldırılarda genellikle servis dışı bırakma, spam mail yollama, web sitesi içeriği değiştirme/yönlendirme ile provokasyon yapma ve halkı yanıltma amacıyla saldırılar kullanılırdı. Bu tehditlerden daha tehlikeli sonuçlar doğurabilecek ve ileri siber casusluk tehditlerinin kullanılarak sistemlere gerçek hasar verebilecek zararlı yazılımlar ortaya çıktı. Siber casusluk, istihbarat ve siber sabotaj için oluşturulmuş bu yazılımlar çok büyük bütçeler, devlet desteği ile organize çalışılarak hedef olarak belirlenmiş sistemlere yönelik yazılıyordu”. Bu gelişim sürecini takiben elektrik sektörü açısından ayrıca üzerinde durulması gereken bir diğer konu ise SCADA. Türkçede “Merkezi Denetim ve Veri Toplama” olarak karşılık bulan SCADA sistemleri; su, elektrik, doğal gaz, petrol rafineriler, termik ve nükleer santraller, enerji nakil hatları, uydu kontrol merkezleri, köprü, otoyol, sanayi tesislerine kadar birçok alanda faaliyet gösterebiliyor. Elektrik üretim ve dağıtım sistemleri açısından özellikle pek çok kolaylık sağladığı bilinen bu sistem, geniş bir alana yayılmış üretim tesislerin bir merkezden bilgisayar aracılığı ile izlenmesi ve kumandası şeklinde işlediği için ciddi güvenlik riskleri taşıyor. Son yıllarda pek çok enerji uzmanı ve yazar, enerji üretim ve dağıtım sistemlerinde SCADA güvenliğinin sağlanması ve gerekli düzenleme ve denetim mekanizmalarının hayata geçirilmesini sık sık dile getiriyor.

Enerji sektöründe özgün yazıları ile tanınan EPDK LPG Piyasası Dairesi Başkanı Barış SANLI, “Enerji Altyapılarının Siber Güvenliği” başlıklı makalesinde detayları ile enerji sektörü açısından tehditlerin boyutlarını inceliyor ve geç olmadan harekete geçilmesi gerektiğini vurguladığı şu açıklamalara yer veriyor: “Enerji altyapı ve sistemlerinde siber saldırıları engellemenin yolu yoktur. İnternetten çekseniz, birileri saldırmak istiyor ise içerden bir personelin USB belleğine virüsü yerleştirebilir. Sistem virüsü daha önceden görmediğinden de yayılmasını engelleyemeyecektir. Zaten EKS sistemlerinin internete açık olması olabilecek en büyük zafiyettir. Diğer taraftan özellikle yeni sorunlara verilen yeni cevaplar (Akıllı Şebekeler) gibi, sistemde daha önce akla gelmeyen yeni sorunlara yol açacaktır. Tüm bunların ortasında, çaresizlik bir çözüm değildir. En önemlisi, bir kurum hiçbir şey yapamıyorsa, piyasada kullanılan ISO 27001 veya 27019 gibi standartları içselleştirmeye çalışabilir. Kurumlar içinden ciddi bir direnç olma ihtimaline rağmen özellikle hassas müşteri bilgilerine haiz kurumlar bunu bir başlangıç olarak görmelidir. Ülkemizde, bu standartlar bankacılık sektörü gibi kritik sektörler için yeterli değildir, bunların üzerine sızma testlerinin yaptırılması sistem açıklarının kapatılması için önemlidir”.

“Siber güvenlikten önce çözülmesi gereken…”

2014 yılı Nisan ayında UNISYS ve Ponemon Enstitüsü’nün enerji ve benzeri kritik sektörlerde çalışan 13 ülkeden 599 yönetici ile yaptığı araştırmaya göre, kritik altyapılar siber saldırılar karşısında hazırlıklı görünmüyor. Ankete katılanların yaklaşık %64’ü her yıl bir ya da birden fazla ciddi siber saldırı beklediklerini belirtirken kendi kurumsal güvenliklerinden de bile şüphe ediyor. “Siber saldırı” sözünü duymak bile artık kulağa normal geliyor olsa da, bireylerden, kurumlara kadar konunun ciddiyetinin ne denli farkında olduğumuzu söylemek için “Önce başımıza gelmesini bekliyoruz” desek çok da yanlış olmaz. Saldırıların her defasında zararsız atlatıldığını belirten açıklamalar duymak da yakın gelecekte mümkün olmayabilir. Bir gün eğer zararlı yazılımların sebep olduğu maddi kayıpların gittikçe büyüdüğünden söz edecek olursak, bunun insani güvenlik önlemlerinin maliyet kalemi olarak görülmediği türde bir gelecekte olmasını umalım.

“Sektör ve Akademi Siber Güvenlik için Birleşiyor”

Türkiye’de henüz devletin kabul ettiği siber savunma strateji belgesi bulunmuyor. Sadece Siber Güvenlik Stratejisi ve 2012-2013 Eylem Planı’nda 29 ana eylem ve 95 alt eylem maddesi yer alıyor. Ana eylem planında siber güvenlik konusunda mevzuat çalışmalarının yapılmasından, tatbikatların düzenlenmesine, akademisyen yetiştirilmesine kadar birçok başlık bulunuyor.

Sanal dünyadaki gelişmeleri, arkası kesilmeyen sanal tehditler izlerken ülkemizde de kayda değer çalışmalar söz konusu. Pek çok üniversitenin Teknokent bünyesindeki girişimci firmalarının yanı sıra, TÜBİTAK, HAVELSAN, ASELSAN gibi büyükler de siber güvenliğin “bir risk yönetimi olduğu” yaklaşımı ile çalışmalar yapıyor.

TÜBİTAK Bilişim ve Bilgi Güvenliği İleri Teknolojiler Araştırma Merkezi (BİLGEM) Siber Güvenlik Enstitüsü çalışmalarının yanı sıra Türkiye genelinde üniversite öğrencilerinin siber güvenlik konularına yönelik ilgi ve teknik yeteneklerinin arttırılması amacıyla, her yıl ‘Üniversitelerarası Siber Savunma Yarışması’ düzenliyor. HAVELSAN, “Bilişim ve Güvenlik Teknolojileri” biriminde özellikle enerji sektörüne yönelik siber güvenlik çözümleri üretmeye devam ediyor. ASELSAN bünyesinde, haberleşme ve iletişim sistemleri ile bilgi teknolojilerine yönelik, Kriptografik ve Bilgi Güvenliği ürünlerinin proje, tasarım ve geliştirme faaliyetleri yürütülüyor. 2009 yılı sonunda çalışmalarına başlayan Gazi Üniversitesi ve Türk Telekomünikasyon A.Ş’nin kurduğu, “Türk Telekom Teknoloji Laboratuvarı” da haberleşme internet ve siber güvenlik başta olmak üzere bilgi ve iletişim teknolojileri alanında faaliyet gösteriyor. Yakın zamanda, Savunma Teknolojileri Mühendislik ve Ticaret A.Ş (STM) ile İstanbul Teknik Üniversitesi (İTÜ) Siber Güvenlik alanında birlikte çalışmalar yürütmek, birikim ve tecrübelerini bir araya getirerek güç birliği oluşturmak amacıyla işbirliği protokolü imzaladı. İki kurum, ülke güvenliği açısından kritik öneme sahip savunma ve siber güvenlik alanında ortak çözümler üretecek.

“Artık Güvenilir Teknolojiler Üretmek Şart”

Geçtiğimiz yıl Kasım ayında gerçekleştirilen “Uluslararası Siber Savaş ve Güvenlik Konferansı”nda veri güvenliği, bilgi teknolojileri ve savunma sanayisi alanlarında faaliyet gösteren çok sayıda firma yetkilisi ve akademisyen bir araya geldi. HAVELSAN Genel Müdürü Sadık Yamaç burada yaptığı konuşmada: “Geldiğimiz noktada, alışverişten ulaşıma, enerjiden tarıma artık her şey ‘akıllı’ olmaya başladı. Hayatın her alanına teknoloji girmeye başladı. Adeta, vazgeçilmez oldu. Gelinen noktada, artık bütün veriler kayıt altına alınmaya başlandı. Her bir verinin, şahsi veriler ve insanların mahremiyetleri de dahil olmak üzere her yerde gezdiğini görüyoruz. Siber dünya böyle bir şey… Kimse ne olduğunun farkında dahi değil. Farkında olmanın tek bir yolu var; Yapılan sistemler açık olacak. Hepsi şeffaf olduğu halde konu çözülüyor. Bu konuda güvenilir firma olmak büyük önem kazanıyor. Süreçleriyle, yazılımıyla, donanımıyla hatta bakım ve idame hizmetleriyle konu bütüncül olarak ele alınmadığı sürece asla çözüm olmayacak. Yapılabilecek tek şey, güvenilir firmalarla çalışmak” dedi. Aynı konferansta yer alan ASELSAN Genel Müdür Yardımcısı Yavuz Bayız da siber güvenlik alanındaki birimlerini daha da büyüttüklerini ifade etti. ASELSAN olarak siber güvenlik alanında uzun süreden beri faaliyet gösterdiklerini belirten Bayız, “Her türlü işbirliğine hazırız. Amacımız, yurt içi ve yurt dışındaki kurumlara en doğru ve en güvenilir çözümleri sunabilmek” dedi.

“Siber Güvenlik Diplomasi” Devri

Siber Savaş, bugün pek çok üst düzey kamu yöneticisinin önlem alınması gerektiğini belirttiği bir konu. ABD Başkanı Obama ülkesine yapılacak bir siber saldırıyı gerçek savaş sebebi sayacağını açıklarken; ‘21. Yüzyılda Siber Güvenlik’ kitabının yazarı, Kadir Has Üniversitesi Uluslararası İlişkiler Bölümü Öğretim Üyesi Doç. Dr. Salih Bıçakçı da siber saldırıların, savaş kültürünün yeniden kurgulanması ihtiyacını beraberinde getirdiğini söylüyor. Siber uzayın gelişmeye başlamasıyla, sosyal gerçekliğin en önemli iki uzantısı olan mekân ve zaman bağıntısının değişmeye başladığına dikkat çeken Bıçakçı, “Fiziksel uzaklıklar ve bilgi aktarımı için gereken zaman internetin oluşturduğu hızla kısaldı. Devletler de küçük ölçekte, altyapı hizmetlerinin dağıtımında, makro ölçekte ise dış misyonlarıyla iletişimden diplomasiye, istihbarattan savunma teknolojilerine kadar geniş bir çerçevede bilgi teknolojisi ve siber uzayın imkânlarından yararlanmaya başladı.” diyor. Bıçakçı’ya göre, ülkeler millî siber sınırlar oluşturmaya doğru gidiyor. Hâlihazırda siber güvenlik diplomasisinden bahsetmek de mümkün. Hava Mühendis Binbaşı Hasan Çifci, Her Yönüyle Siber Savaş (Tübitak Yayınları) adlı kitabında bu konuyla ilgili yakın geçmişten örnekler vererek saldırı ve savunmaya yönelik, ülkelerin gerekli altyapıları hızla oluşturduğunu anlatıyor. Mesela, Çeçenistan, Kırgızistan, Gürcistan, Litvanya, Estonya ve İnguşetya’ya yaptığı siber saldırılar ile gündeme gelen Rusya, en aktif ülkelerden biri. 1990’ların ortalarında bilgi harbi konusunda stratejilerini geliştirmeye başladığı biliniyor. ABD de siber alandaki önemli aktörlerden. Siber güvenlikten sorumlu en üst düzeyde dört kurum bulunuyor. Siber komutanlık, millî güvenlik teşkilatı ve iç güvenlik bakanlığı, federal araştırma bürosu. Hemen her birimin kendi içinde siber savunmadan görevli özel bir alt birimi bulunuyor.

“Türkiye, ‘Köle Bilgisayar’ olarak kullanılan ülkelerden”

Siber savaşın olmazsa olmazı diyebileceğimiz ‘köle bilgisayarlar’la, yüklenen bir programla diğer bilgisayarlar uzaktan kontrol edilebiliyor. Saldırgan her türlü amacı için bu bilgisayarları kullanabiliyor. Gürcistan’ın Güney Osetya’ya saldırmasıyla birlikte Rus bilgisayar korsanları Gürcistan’ın internet altyapısını çökertmişti. Bu yüzden Gürcistan Rusya’dan gelen internet trafiğini bloke etti. Ruslar saldırılarını, Çin, Kanada, Türkiye ve Estonya’daki köle bilgisayarları kullanarak devam ettirmişti. En çok saldırı yapan 20 ülke arasında Türkiye genelde ilk 5’te yer alıyor. Bunun sebeplerinden biri güvenlik önlemleri yeterince alınmadığından, bilgisayarların, kullanıcılar farkına varmadan başkaları tarafından (başka ülkeler dâhil) saldırı amaçlı köle bilgisayar olarak kullanılması. Köle bilgisayarlarla (botnet) farklı birçok noktadan aynı anda saldırı düzenlemek mümkün. Saldırgan bu yolla gerçek kimliğini saklama imkânı buluyor. Virüs, solucan, Truva atı, arka kapı, rootkit de diğer çok bilinen siber silahlar arasında bulunuyor.

“E-Ticaret Şirketlerinin Yarısı Siber Saldırıya Uğradı”

Siber saldırılar şirketlere yalnızca maddi kayıp yaşatmıyor, aynı zamanda bilgi kaybına da neden oluyor. Kaspersky Lab’ın 27 ülkeden 3 bin 900 çalışanla gerçekleştirdiği ve Türkiye’den de 100 katılımcı ile yaptığı ankete göre, geçtiğimiz yıl e-Ticaret şirketlerinin yarısı siber saldırıya uğradı. Hedefli saldırılar, uygulamadaki güvenlik açıkları ve farklı türde siber suçlar nedeniyle finansal bilgi kaybına uğrayan pek çok şirketin yaklaşık 3’te biri, güvenlik yazılımına yatırım yapmamış durumda. “Uzman dolandırıcılık koruması” benimseme oranları finansal hizmetlerde %71 ve e-ticaret/çevrimiçi perakendeciler için ise %62 ve siber dünyadaki hatalardan deneyim çıkarma oranı istenen düzeyde değil.

Kaynaklar:

Bâkır EMRE, TÜBİTAK BİLGEM (2012), “5. Boyutta Savaş: Siber Savaşlar”, https://www.bilgiguvenligi.gov.tr/siber-savunma/5.-boyutta-savas-siber-savaslar-i.html

Barış SANLI, “Enerji Altyapılarının Siber Güvenliği”, http://www.barissanli.com/calismalar/2013/bsanli-siberguvenlik-aralik2013.pdf

Bilgi Güvenliği Derneği, http://www.bilgiguvenligi.org.tr/

Enerji Günlüğü (2014), http://enerjigunlugu.net/enerji-savaslarinin-en-etkili-silahi-artik-klavye_11262.html#.VKJ4BXAs

The Department of Homeland Security-DHS, http://www.dhs.gov/

UNISYS ve Ponemon Enstitüsü, http://www.unisys.com/offerings/security-solutions/News%20Release/Unisys-Survey-Reveals-Critical-Infrastructure-Providers-Breached

http://www.aksiyon.com.tr/kapak/sanal-dunyada-gercek-savas-siber-saldirilar_537462 http://www.techinside.com/e-ticaret-sirketlerinin-yarisi-siber-saldiriya-ugradi/ *”Bu yazı Enerji Panorama dergisinin Aralık 2014 sayısı için hazırlanmış ve yayınlanmıştır. Yayınlanan haber ve yazıların tüm hakları Türkiye Enerji Vakfı’na aittir. Tekrar yayınlanması halinde kaynak gösterilerek bu sayfaya aktif bağlantı sağlanması zorunludur.”